Este tutorial explica todas las técnicas de Nmap para definir rangos de IP para escanear.

Nmap es el escaneo de red más popular entre los usuarios de Linux y los administradores de red. Es extremadamente poderoso y flexible, lo que le permite escanear puertos, rangos de IP, redes completas, múltiples objetivos no relacionados, vulnerabilidades y más.

Es ampliamente utilizado tanto para el diagnóstico de problemas de red como para la auditoría de seguridad. Administrar Nmap es obligatorio para el servidor, los administradores de red y cualquier usuario preocupado por la seguridad de su red.

Escanear rangos de IP con el escáner de red Nmap (Network Mapper) es fácil gracias a la flexibilidad de Nmap. Los usuarios pueden escanear objetivos individuales, subredes completas, subredes parciales, listas de archivos con objetivos e incluso pueden indicar a Nmap que genere objetivos aleatorios o que descubra posibles objetivos dentro de una red en función de condiciones específicas o de forma arbitraria.

Todos los ejemplos proporcionados en este documento incluyen capturas de pantalla, lo que facilita que todos los lectores entiendan cómo se aplican los comandos.

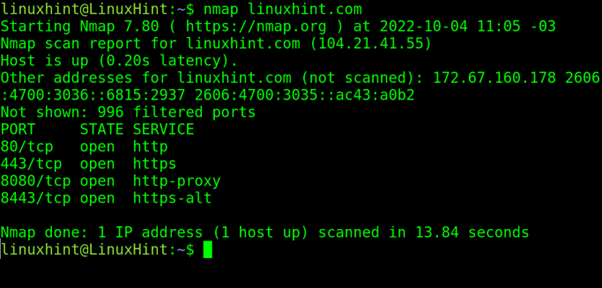

Ejemplo anterior con destino único

Antes de comenzar con rangos de IP y objetivos múltiples, los usuarios sin experiencia con Nmap pueden ver cómo se lanzan los ataques contra objetivos únicos.

El primer ejemplo introductorio muestra cómo escanear un solo objetivo (linuxhint.com). Nmap ve cualquier contenido del argumento que no sea una opción como objetivo. El siguiente ejemplo no incluye opciones, solo llama a nmap y define el destino por su nombre de dominio, que se puede reemplazar con una dirección IP.

O

Nmap revela que los puertos http y https están abiertos mientras que 996 puertos permanecen filtrados por un firewall. Nmap por defecto escanea los 1000 puertos comunes principales solamente.

Cómo escanear rangos de IP con Nmap

Es fácil escanear un rango que pertenece a una red Clase C usando un guión para definir el rango. Mi red doméstica es una red de clase C con IP 192.168.0.X. El siguiente ejemplo muestra cómo escanear un rango específico de hosts dentro de mi red de clase C, el rango va de 1 a 30:

Los usuarios pueden definir rangos de IP implementando un guión entre los rangos mínimo y máximo (p. ej., nmap 10.0.0.1-50).

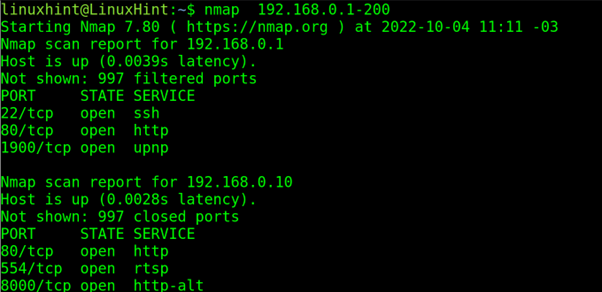

En el siguiente ejemplo, el usuario escanea un rango de red de clase C (/24) entre las direcciones IP 192.168.0.1 y 192.168.0.200.

Para los usuarios que no están familiarizados con las clases de IP, hemos agregado una introducción a las mismas al final de las secciones prácticas de este documento .

El rango de IP se define con un guión entre 1 y 200 en el último octeto destinado a hosts.

En el ejemplo anterior, el usuario busca hosts disponibles en direcciones que van desde 192.168.0.1 a 192.168.0.200 y encuentra 2 dispositivos dentro del rango indicado. nmap muestra sus puertos abiertos de los 1000 puertos más comunes.

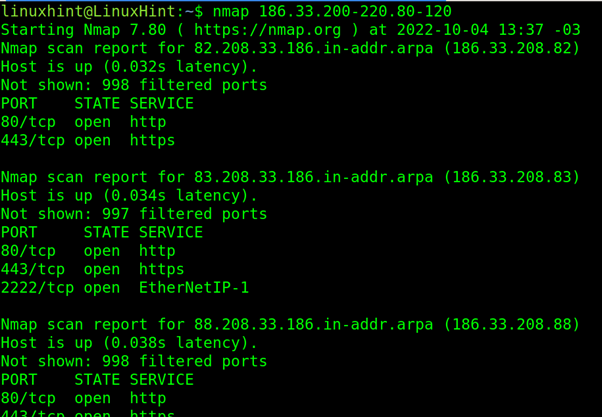

El usuario puede definir rangos de IP en todos los octetos, como se muestra a continuación.

Para escanear un rango específico de red Clase B, el usuario puede implementar el mismo método agregando un guión en los últimos 2 octetos. En el siguiente ejemplo, se escanearán los dos últimos octetos de la red Clase B con IP 186.33.XX. Para el tercer octeto se escanea el rango de IP 200-220 , mientras que para el cuarto octeto se escanea el rango 80-120 . Tal exploración puede tardar un poco en finalizar.

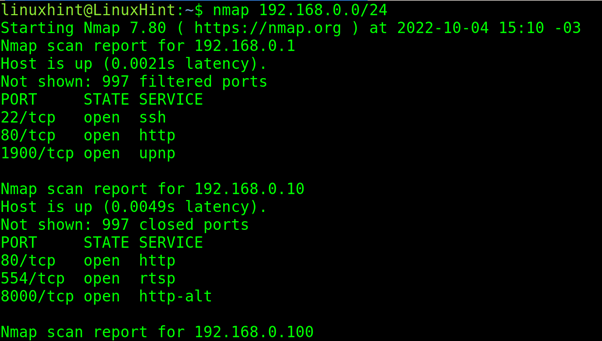

Para escanear una subred completa, el usuario puede usar el formato CIDR como se muestra a continuación.

Nmap: escaneo de octetos usando comodines

Los ejemplos anteriores muestran cómo escanear rangos pertenecientes a las subredes Clase A y B. ¿Qué pasa si en lugar de definir un rango limitado queremos escanear todo el octeto?

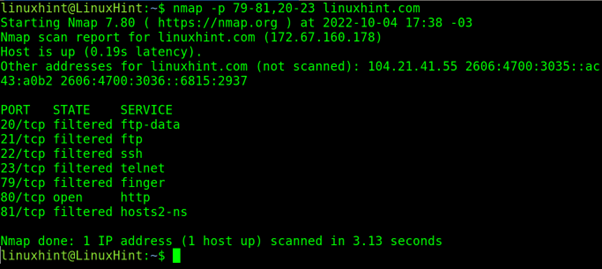

El siguiente ejemplo muestra que se puede definir más de un rango de puertos con Nmap.

nmap -p 79 – 81 , 20 – 23 linuxhint.com

En la sección anterior dedicada a los rangos de IP, se describió cómo excluir ciertos objetivos de un escaneo.

El argumento –exclude-ports permite excluir puertos o rango de puertos como se muestra en la siguiente captura de pantalla.

Cada uno de esos números separados por puntos se conocen como octeto . En el ejemplo anterior, 240 es un octeto, 34 es otro octeto, 82 el tercer octeto y 213 el último. Cada octeto consta de 8 bits (32 en total).

Según la clase de IP, algunos bits u octetos se utilizan para identificar una red, mientras que el resto se utiliza para identificar los hosts de la red.

La cantidad de octetos pertenecientes a la red y al host varía y está determinada por el tipo de red o clase de IP. Si bien hay 5 clases de direcciones IP (solo para el protocolo IPV4) para este tutorial, me concentraré solo en las clases A, B y C.

Todas las direcciones IP cuyo primer octeto va del número 1 al 126 pertenecen a la clase A. Todas las direcciones IP cuyo primer octeto va del número 128 al 191 pertenecen a la clase B y Todas las direcciones IP cuyo primer octeto va del número 192 al 223 pertenecen a la clase C.

Alcance

Clase

Octetos

1-126

Clase A

XYYY

128-191

Clase B

XXYY

192-223

Clase C

XXXY

Donde: X es la dirección de red e Y la dirección de host.

Por lo tanto, si su red comienza como 192.XXX, tiene una IP Clase C y solo el último octeto variará para identificar cada dispositivo conectado a su red. Entonces, si su red es 192.168.0.X, los primeros 3 octetos permanecerán y solo el último octeto será diferente para cada dispositivo, uno puede ser 192.168.0.3, otro 192.168.0.5, los primeros 3 octetos permanecerán como identificadores de red .

Nota: Para obtener información más detallada sobre este tema, recomendamos leer Clases de IP explicadas .

Conclusión

Nmap es extremadamente flexible, lo que permite a los usuarios jugar con la sintaxis para escaneos personalizados. Definir objetivos con Nmap es parte del conocimiento básico que adquieren los nuevos usuarios de Nmap. No hay necesidad de conocimientos avanzados, al incorporar conocimientos sobre clases de IP y CIDR, los usuarios pueden comprender completamente este aspecto de Nmap.

Las instrucciones descritas anteriormente se pueden aplicar en todas las distribuciones de Linux e incluso en la GUI de Zenmap para Nmap. Nmap también está disponible para los sistemas operativos Unix, Mac y Windows. Otras buenas alternativas a Nmap que quizás quieras consultar son OpenVAS, Nexpose, Nikto y Superscan, que pretenden ser más rápidos que Nmap, pero con muchas menos funcionalidades.