Este tutorial describe diferentes técnicas para ejecutar escaneos sigilosos con Nmap.

Se implementan técnicas de escaneo sigiloso para eludir los firewalls o descubrir hosts activos sin ser detectados.

Nmap ofrece una variedad de banderas y opciones para ejecutar diferentes tipos de escaneo sigiloso, la mayoría de los cuales se explican en este artículo. Son fáciles de implementar y constituyen un buen proceso de aprendizaje sobre paquetes IP.

Después de leer este contenido, el lector disfrutará de una mejor comprensión de los paquetes de red y las comunicaciones mientras adquiere un profundo conocimiento práctico sobre los escaneos sigilosos con Nmap.

Todas las instrucciones de este tutorial contienen capturas de pantalla, lo que facilita que todos los lectores entiendan cómo se ejecutan y sus salidas o resultados.

Breve introducción a los escaneos Stealth

Por lo general, los cortafuegos detectan el establecimiento o las conexiones establecidas.

TCP envía paquetes tratando de establecer una conexión con el objetivo (Recopilación de información en el proceso). El cortafuegos puede bloquear y registrar esta actividad para informar al administrador.

Supongamos que el usuario tiene privilegios de root por defecto. En ese caso, Nmap ejecuta técnicas de escaneo sigiloso que consisten en paquetes SYN (sincronización) y paquetes RST que interrumpen la conexión después de la primera respuesta del destino.

Los usuarios pueden evitar que los firewalls detecten el escaneo interrumpiendo la breve interacción a la vez y cancelando el proceso de conexión antes de enviar una respuesta ACK .

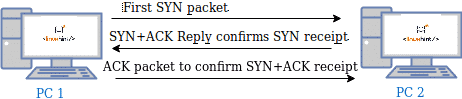

Como puede ver en la figura a continuación, un escaneo TCP normal consiste en un paquete SYN (sincronización) inicial de Nmap (PC1) que solicita al objetivo (PC2) que sincronice una conexión. Si el puerto objetivo está abierto, el objetivo responde a los paquetes SYN+ACK (reconocimiento y sincronización) que confirman la recepción SYN y la sincronización con Nmap, y Nmap envía paquetes ACK (reconocimiento) como respuesta al SYN del objetivo .

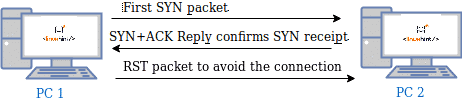

La siguiente figura muestra un escaneo sigiloso con paquetes SYN . Como puede ver, el paquete de reconocimiento final (ACK) enviado por la PC1 (Nmap) se reemplaza con un paquete RST , lo que interrumpe la conexión para eludir los firewalls (los sistemas de detección de intrusiones y los firewalls personalizados detectarán escaneos furtivos).

Técnicas de escaneo Nmap TCP SYN (Stealth)

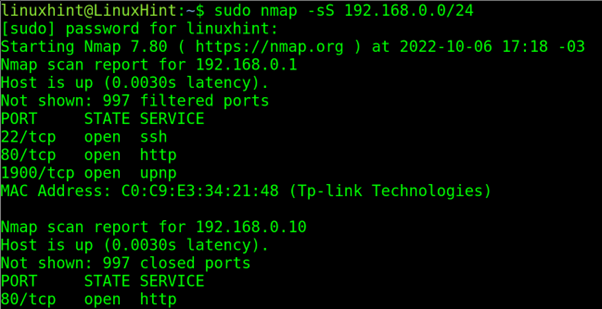

Para ejecutar un escaneo SYN o sigiloso como el que se muestra en la segunda figura anterior, el usuario debe implementar el indicador – sS (SYN). Esta opción restablecerá la conexión antes de que se establezca.

Nota: El escaneo SYN requiere privilegios de root; use el comando sudo .

En el siguiente ejemplo, se ejecuta un escaneo sigiloso contra la red 192.168.0.0/24 :

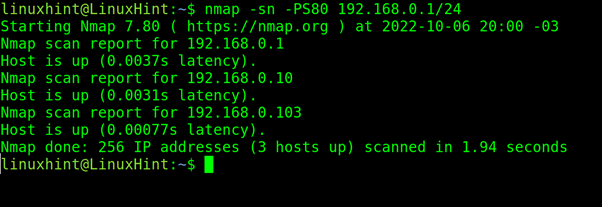

Escaneo de ping TCP SYN

El indicador -PS le permite iniciar el ping SYN para descubrir hosts vivos de forma sigilosa.

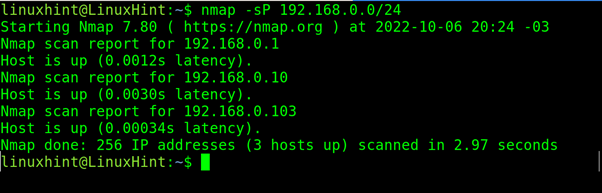

El indicador -sP también ejecutará un escaneo sin ping sin un escaneo de puertos.

Exploración nula de Nmap

A pesar de enviar un paquete RST que impide que se registre la conexión, los cortafuegos y los sistemas de detección de intrusos (IDS) pueden detectar un escaneo SYN. Existen técnicas adicionales para realizar escaneos más sigilosos con Nmap.

Nmap funciona analizando las respuestas del paquete del objetivo, contrastándolas con las reglas del protocolo e interpretándolas. Nmap permite falsificar paquetes para generar las respuestas adecuadas que revelan su naturaleza, por ejemplo, para saber si un puerto está cerrado o filtrado por un firewall.

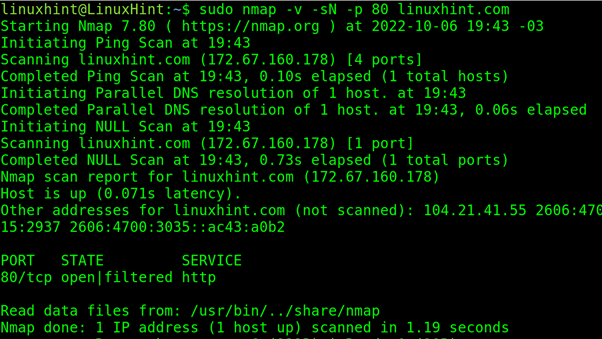

El siguiente ejemplo muestra un escaneo NULL que no incluye paquetes SYN , ACK o RST .

Al ejecutar un escaneo NULL , Nmap puede interpretar tres resultados: Abierto|Filtrado, Cerrado o Filtrado , donde:

- Abierto|Filtrado: Nmap no puede determinar si el puerto está abierto o filtrado por un firewall.

- Cerrado: El puerto está cerrado

- Filtrado: el puerto está filtrado.

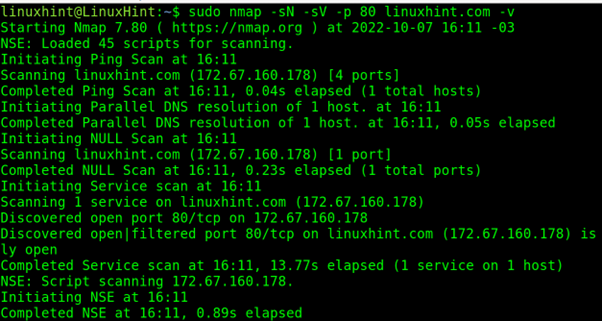

En el siguiente ejemplo práctico, el usuario usa el indicador -sN para ejecutar un escaneo NULL :

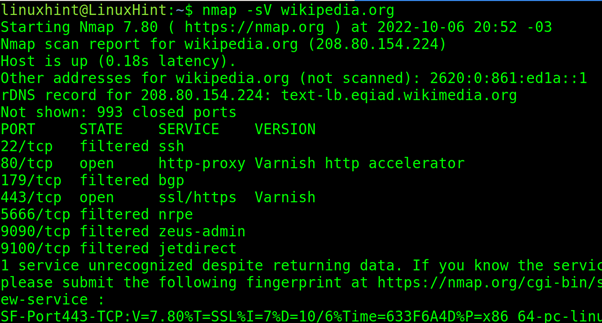

Como se muestra en el siguiente ejemplo, puede agregar la opción -sV para descubrir si el puerto representado como Abierto|Filtrado está realmente abierto, pero agregar este indicador puede resultar en una detección de escaneo más fácil por parte del objetivo, como se explica en el libro de Nmap.

- nmap = Llama al programa

- -v = Le indica a Nmap que escanee con verbosidad

- -sN = Le indica a Nmap que ejecute un escaneo NULL

- -sV = Detección de versión

- -p = Prefijo para determinar el puerto a escanear.

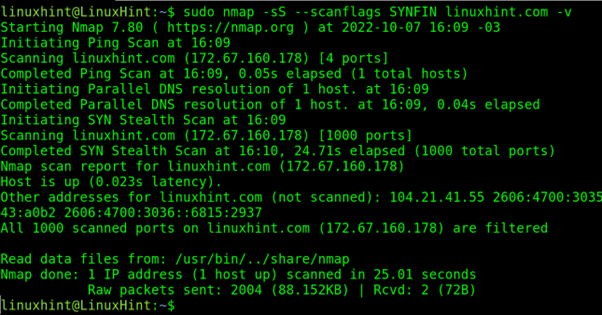

En algunos casos, los cortafuegos bloquean los paquetes SYN . En tal caso, el usuario puede enviar un paquete con banderas SYN/ACK para eludir los cortafuegos que no bloquean los paquetes SYN/ACK .

Algunos paquetes no se bloquean en SYN con paquetes ACK y también permiten la combinación de SYN con otros encabezados, el encabezado SYN/FIN es uno de ellos.

El siguiente tipo de escaneo enviará encabezados SYN y FIN. Este tipo de análisis tiene pocas posibilidades de pasar desapercibido.

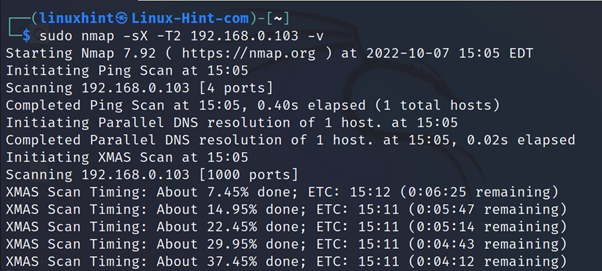

Escaneo de Navidad de Nmap

El escaneo de Navidad se consideró una técnica de escaneo sigiloso que analizaba las respuestas a los paquetes de Navidad para conocer el tipo de sistema remoto.

Cada sistema operativo o dispositivo de red responde a los paquetes de Navidad de una manera diferente y revela información, como el sistema operativo y los estados de los puertos.

Xmas es una técnica de escaneo antigua; hoy en día, muchos cortafuegos y sistemas de detección de intrusos pueden detectar Xmas . No se recomienda confiar en ellos como una técnica de sigilo.

Comparación entre TCP SYN Stealth Scan y TCP “ Connect Scan ”:

Comunicación TCP normal

- -“Oye, ¿puedes oírme? ¿Podemos encontrarnos?» ( Paquete SYN solicitando sincronización)

- -“¡Hola!, ¡te veo!, nos podemos ver” (Donde “Te veo” es unpaquete ACK , y “nos vemos” es un paquete SYN )

- -«¡Gran!» (Paquete RSTet)

SYN Comunicación sigilosa

- -“Oye, ¿puedes oírme? ¿Podemos encontrarnos?» ( Paquete SYN solicitando sincronización)

- -“¡Hola!, ¡te veo!, nos podemos ver” (Donde “Te veo” es un paquete ACK , “nos vemos” es un paquete SYN)

- -“Lo siento, te envié una solicitud por error, olvídalo” (paquete RSTet)

El segundo ejemplo anterior muestra una conexión SYN , que no establece una conexión a diferencia de una conexión TCP o Connect Scan. Por lo tanto , no hay registro en el segundo dispositivo sobre una conexión, ni se registra su dirección IP.

Otras banderas de Nmap (sin sigilo)

Además de las técnicas de escaneo sigiloso, decidimos describir algunas banderas diferentes.

Es importante aclarar que las siguientes banderas a continuación no son sigilosas.

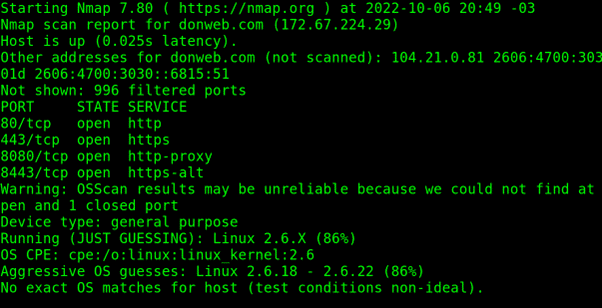

El indicador -O puede detectar el sistema operativo de destino, como se muestra en la siguiente captura de pantalla:

Como puede ver en la captura de pantalla anterior, el objetivo probablemente tenga Linux con kernel 2.6.x; según el informe, las condiciones de detección eran difíciles.

El siguiente ejemplo intenta aprender la versión del software (-sV) que escucha detrás de los puertos. Como puede ver, se detectó Varnish.

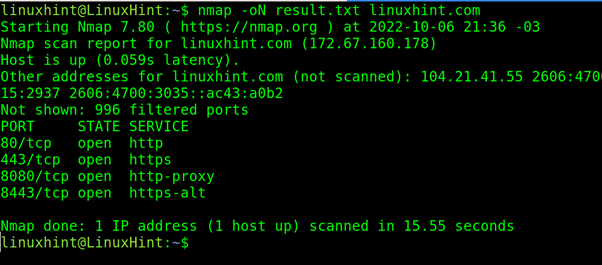

El indicador -oN crea un archivo con los resultados del análisis.

En el siguiente ejemplo, el usuario implementa el indicador -oN para crear el archivo «resultados.txt» con el resultado del análisis.

Eso es todo acerca de los métodos de escaneo sigiloso. Puedes probarlos con un Sistema de Detección de Intrusos como Snort para ver su efectividad ante diferentes reglas de detección.

Conclusión

Como puede ver, Nmap ofrece diferentes técnicas de escaneo sigiloso. Todos son fáciles de implementar y la técnica es fácil de entender si el usuario conoce los conceptos básicos de redes. Los lectores con mínima experiencia pueden reproducir los ejemplos prácticos dados sin mayor dificultad. Es muy recomendable aplicar el ejemplo adicionalmente a la lectura.

Todas las instrucciones proporcionadas son válidas para todas las distribuciones de Linux.

Gracias por leer este tutorial que explica cómo ejecutar escaneos sigilosos con Nmap. Siga las sugerencias de Linux para obtener más contenido profesional de redes y seguridad.