Este tutorial explica cómo instalar y usar la interfaz gráfica de usuario de Zenmap para Nmap (Network Mapper) en las distribuciones Debian y Ubuntu Linux.

Si bien el proceso de instalación se enfoca en distribuciones de Linux basadas en Debian como Ubuntu (también incluí instrucciones para CentOS), el resto del tutorial sobre el uso de Zenmap es válido para todas las distribuciones de Linux con administradores de ventanas X populares.

Después de leer este artículo, puede ejecutar diferentes tipos de escaneo para varios propósitos, incluida la detección y explotación de vulnerabilidades. Todas las instrucciones están optimizadas para usuarios nuevos y experimentados de Nmap.

Todos los ejemplos de este documento contienen capturas de pantalla, lo que lo hace fácil para todos los lectores.

Breve introducción a Nmap y Zenmap

Nmap se encuentra entre las mejores herramientas para analizar el tráfico de red, escanear puertos, diagnosticar problemas de red e implementar técnicas maliciosas para pruebas de penetración, entre otros usos.

Es conocida como la «navaja suiza» para administradores de sistemas y piratas informáticos.

Nmap funciona analizando las respuestas de los paquetes y comparándolas con las reglas y los estándares de protocolo.

Nmap se ejecuta desde la línea de comandos. Los usuarios que deseen utilizar Nmap a través de una interfaz gráfica deben optar por Zenmap, la interfaz de Nmap, una interfaz gráfica de usuario amigable para usuarios que no están familiarizados con la terminal de Linux.

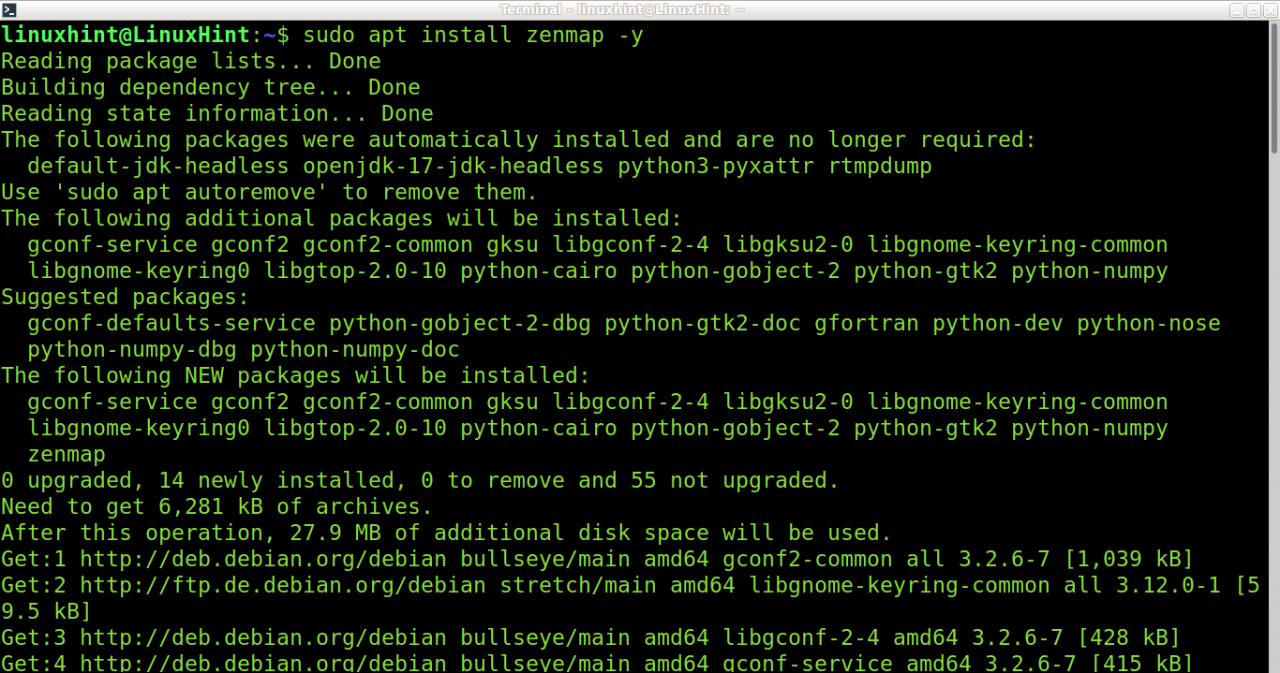

Instalación de Zenmap en Debian y Ubuntu

En Debian y Ubuntu, puede instalar Zenmap usando el administrador de paquetes apt, como se muestra en la siguiente captura de pantalla:

En CentOS, puede instalar Zenmap ejecutando el siguiente comando:

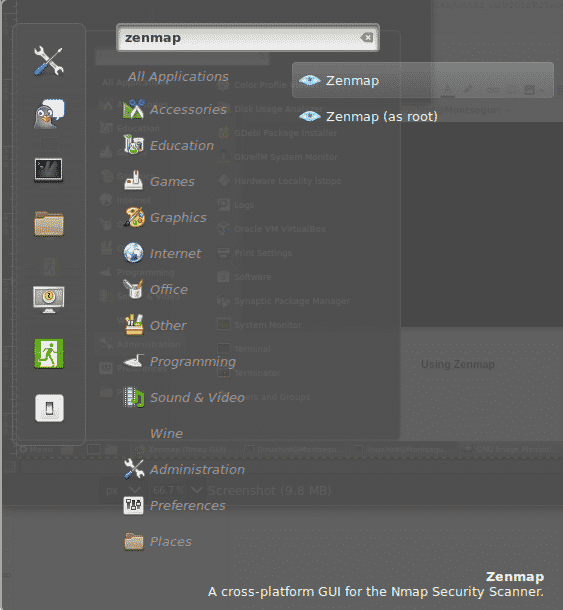

Después de la instalación, puede ejecutar Zenmap desde la consola o el menú Aplicaciones.

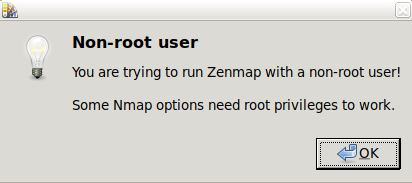

Puede usar Zenmap como un usuario privilegiado o no privilegiado ya que varias funciones (no todas) solo funcionan con privilegios de root.

Si ejecuta Zenmap como un usuario sin privilegios, verá la siguiente advertencia. Para muchos propósitos comunes de escaneo, puede ignorarlo y presionar OK para continuar, o puede abrirlo con privilegios.

Si ejecuta Zenmap como un usuario sin privilegios, verá la siguiente advertencia. Para muchos propósitos comunes de escaneo, puede ignorarlo y presionar OK para continuar, o puede abrirlo con privilegios.

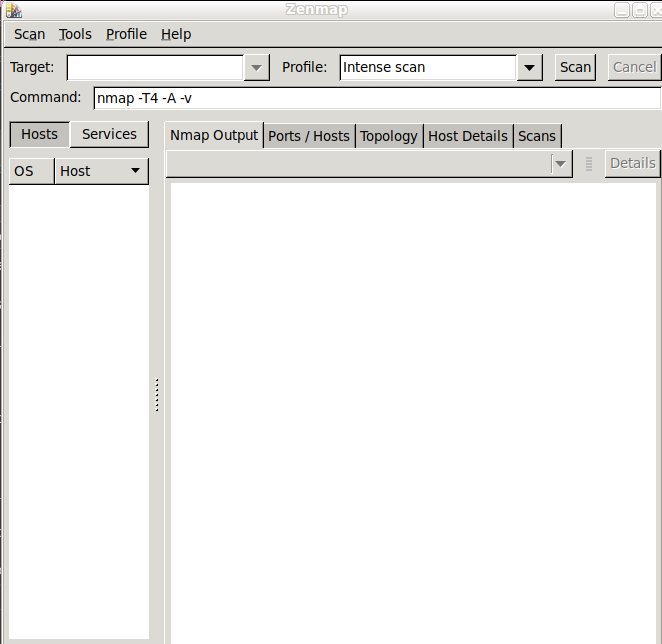

La interfaz de Zenmap es muy intuitiva; una vista rápida muestra las siguientes tres opciones del menú superior:

La interfaz de Zenmap es muy intuitiva; una vista rápida muestra las siguientes tres opciones del menú superior:

- Escanear : desde este menú, puede guardar y abrir los resultados del escaneo

- Herramientas : este menú permite comparar resultados de escaneo, buscar entre resultados y filtrar hosts

- Perfil : este menú le permitirá crear y editar perfiles con opciones predefinidas; aquí, puede definir el tipo

Aquí están los siguientes tres campos:

- Destino : puede definir una IP, un host, un rango de IP y más

- Perfil : aquí puede editar sus características de escaneo

- Comando : el comando de escaneo completo que se ejecutará en Nmap

De forma predeterminada, Zenmap muestra el perfil de análisis Intense , ejecutando el comando nmap -T4 -A -v , donde el indicador -T4 define un análisis agresivo, según la siguiente clasificación:

- Paranoid/-T0 : Extremadamente lento, útil para eludir IDS (Sistemas de detección de intrusos)

- Sneaky/-T1 : Lento, también útil para eludir IDS

- Cortés/-T2 : Neutro

- Normal/-T3 : modo predeterminado cuando no se especifica ningún modo

- Agresivo/-T4 : escaneo rápido

- Insane/-T5 : más rápido que el tipo de escaneo agresivo anterior

El indicador -A habilita la detección de versión y sistema operativo, el enrutamiento y los scripts NSE. El indicador -v (Verbosidad) devuelve información adicional en la salida.

Escriba un destino en el campo Destino que se identifique con una IP, un dominio, un rango de IP o una regla de direccionamiento y presione el botón escanear.

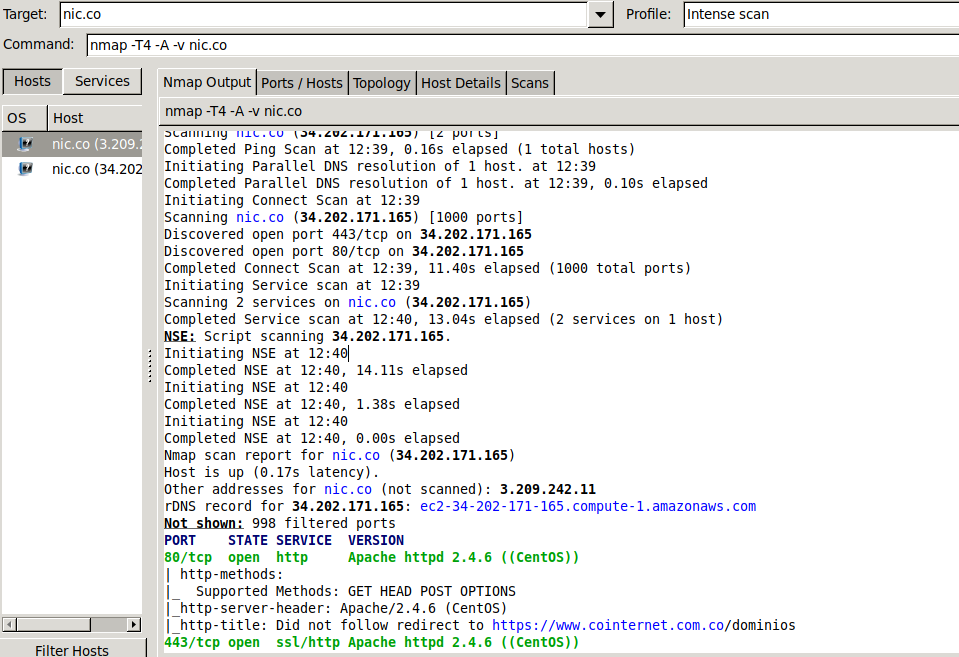

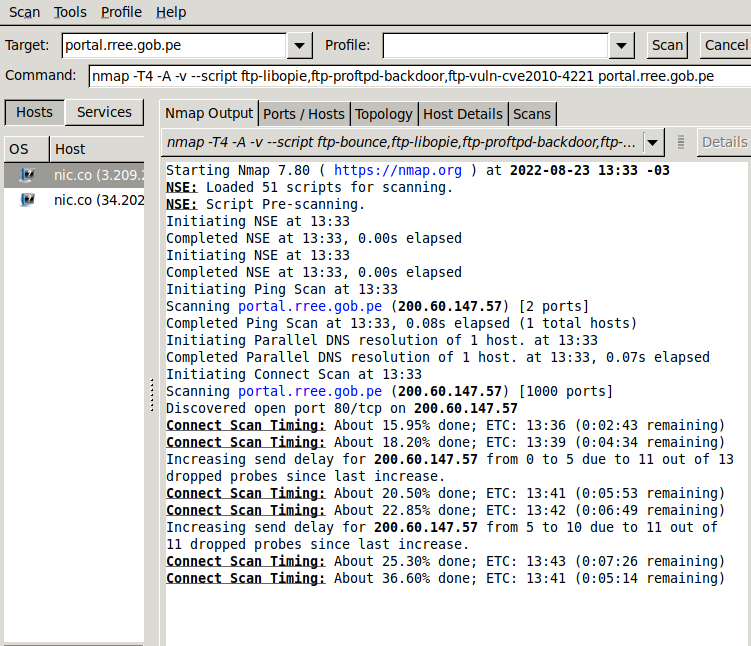

Como puede ver, el objetivo definido en mi caso fue nic.co, que devolvió dos puertos abiertos (entre los puertos escaneados predeterminados) y CentOS como sistema operativo.

Como puede ver, el objetivo definido en mi caso fue nic.co, que devolvió dos puertos abiertos (entre los puertos escaneados predeterminados) y CentOS como sistema operativo.

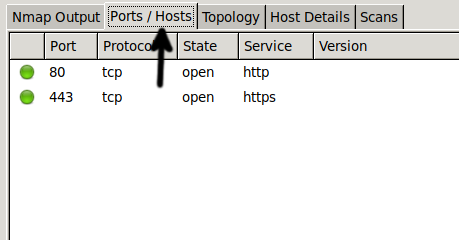

Puede obtener información detallada en las pestañas junto a la pestaña Salida de Nmap . Por ejemplo, la pestaña Puertos/Hosts mostrará los puertos abiertos.

Puede agregar secuencias de comandos NSE para incluir escaneos de vulnerabilidades y explotación en su proceso de escaneo.

Puede agregar secuencias de comandos NSE para incluir escaneos de vulnerabilidades y explotación en su proceso de escaneo.

NSE (Nmap Scripting Engine) habilita funciones adicionales a los escaneos regulares de Nmap, como la detección o explotación de vulnerabilidades.

El Nmap Scripting Engine (NSE) es un conjunto de scripts clasificados por categorías. Los usuarios pueden escribir sus scripts con funciones personalizadas.

Nota : Nmap NSE se explica detalladamente en este tutorial que publicamos hace un año .

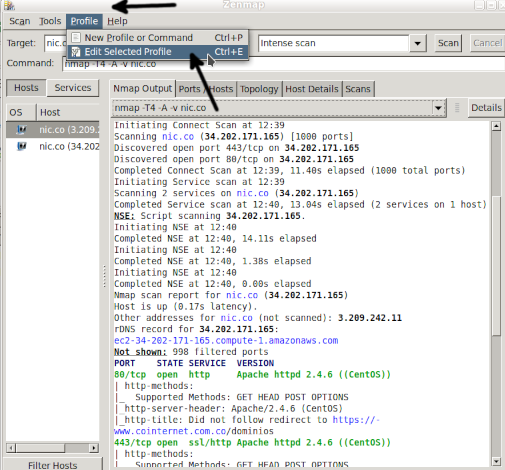

Para incluir secuencias de comandos NSE en su escaneo, edite su perfil presionando Perfil en el menú superior y algunas opciones disponibles (puede editar el perfil actual o crear uno nuevo).

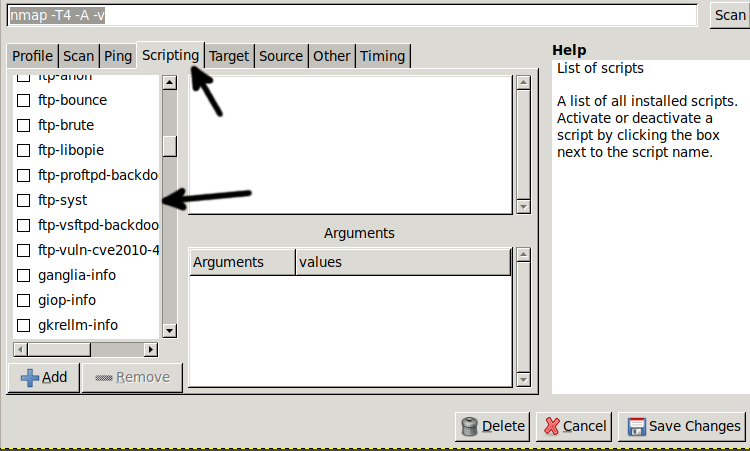

Para ver los scripts disponibles, presione la pestaña Scripting . En el lado izquierdo, seleccione los scripts que desea incluir en sus escaneos.

Para ver los scripts disponibles, presione la pestaña Scripting . En el lado izquierdo, seleccione los scripts que desea incluir en sus escaneos.

Por ejemplo, si está probando la seguridad de su servidor FTP, es posible que desee seleccionar secuencias de comandos NSE para encontrar vulnerabilidades de FTP o agujeros de seguridad para ataques comunes.

Incluso puede lanzar un ataque de fuerza bruta con su escaneo para probar la configuración de su servidor antes de múltiples intentos de inicio de sesión.

El NSE es un componente Nmap muy importante que debe explorar con dedicación.

Seleccione los scripts relevantes para sus propósitos de escaneo.

Nota : si se ejecuta como usuario no root, es posible que algunas funciones no funcionen.

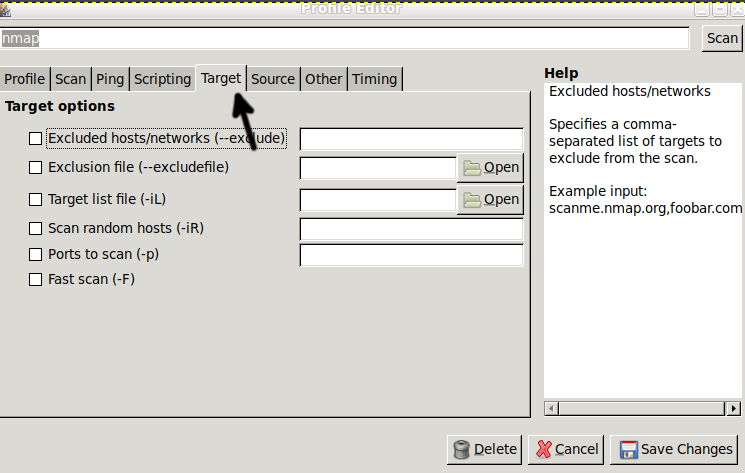

Junto a la pestaña Scripting, puede ver la pestaña Destino. Al presionarlo, puede definir puertos, rangos de IP, archivos de destino, hosts excluidos, etc.

Junto a la pestaña Scripting, puede ver la pestaña Destino. Al presionarlo, puede definir puertos, rangos de IP, archivos de destino, hosts excluidos, etc.

Explore el resto de las pestañas que definen el comando deseado y presione el botón Guardar cambios para aplicar modificaciones a su perfil.

Explore el resto de las pestañas que definen el comando deseado y presione el botón Guardar cambios para aplicar modificaciones a su perfil.

Luego haga clic en el botón Escanear para iniciar su nuevo escaneo.

Zenmap es una interfaz gráfica intuitiva, y puede encontrar más información sobre ella en Cómo usar Zenmap para escanear una red .

Zenmap es una interfaz gráfica intuitiva, y puede encontrar más información sobre ella en Cómo usar Zenmap para escanear una red .

Conclusión

Zenmap sería la primera opción para los usuarios de Windows. El campo » Comando » también convierte a Zenmap en una buena interfaz de aprendizaje. Puede usar la interfaz gráfica mientras aprende qué comandos ejecuta para realizar el escaneo.

A algunos usuarios les resulta difícil o no les gusta interactuar con el terminal o la consola. Este tutorial explica cómo instalar y usar Zenmap, la interfaz gráfica de Nmap y una interfaz amigable para usuarios que no están familiarizados con terminales o incluso con MS Windows. Por lo tanto, Zenmap mostrará los comandos utilizados, y usar Zenmap sería una excelente forma de introducción para aprender a usarlo a través de la consola.

En algunos casos, los usuarios pueden encontrar que los datos de Zenmap se devuelven visualmente más organizados que cuando se devuelven en la consola. Los resultados se clasifican por tipo en pestañas que los usuarios pueden examinar.