Este tutorial explica cómo ejecutar la técnica de escaneo sigiloso de Navidad usando Nmap.

El escaneo de Nmap Xmas se consideró un escaneo sigiloso que analiza las respuestas a los paquetes de Navidad para determinar la naturaleza del dispositivo de respuesta.

Cada sistema operativo o dispositivo de red responde de manera diferente a los paquetes de Navidad y revela información local, como el sistema operativo (Sistema operativo), el estado del puerto y más.

Actualmente, muchos cortafuegos y sistemas de detección de intrusos pueden detectar paquetes de Navidad y no es la mejor técnica para realizar un escaneo sigiloso. Sin embargo, es extremadamente útil entender cómo funciona.

Después de leer este tutorial, el usuario comprenderá cómo funcionan los escaneos Xmas, NULL y FIN . Todas las instrucciones a continuación contienen capturas de pantalla, lo que facilita a los lectores comprender cómo se ejecutan los comandos de Nmap.

Acerca del escaneo de Navidad

La mayoría de los cortafuegos son lo que se conoce como cortafuegos con estado. Tienen la capacidad de analizar paquetes sobre la marcha, a diferencia del cortafuegos sin estado , que solo compara reglas de coincidencia definidas.

Normalmente, los cortafuegos sin estado bloquean los bits SYN o los encabezados de los paquetes TCP cuando se envían sin bits ACK . El escaneo de Navidad consiste en borrar el encabezado SYN del paquete TCP y reemplazarlo con bits FIN , PSH y URG (o encabezados), sin pasar por el firewall.

En otras palabras, los encabezados de paquetes TCP que coinciden con las reglas del firewall se reemplazan con encabezados que no coinciden con las reglas.

El escaneo Xmas es una antigua técnica de escaneo sigiloso, pero actualmente no es confiable, detectada por la mayoría de los firewalls y medidas anti-intrusión. Sin embargo, es reproducible y altamente educativo aprender sobre la estructura TCP.

En artículos anteriores, como nuestro tutorial básico de Nmap, se describieron seis posibles estados de puerto de Nmap.

Cuando nos referimos al escaneo de Navidad , solo hay tres estados de puerto posibles:

- Abierto|filtrado: Nmap no puede detectar si el puerto está abierto o filtrado. Incluso si el puerto está abierto, el análisis Xmas lo informará como abierto|filtrado. Ocurre cuando no se recibe respuesta (incluso después de retransmisiones).

- Cerrado: Nmap detecta que el puerto está cerrado; sucede cuando la respuesta es un paquete TCP RST.

- Filtrado: Nmap detecta un firewall que filtra los puertos escaneados; ocurre cuando la respuesta es un error ICMP inalcanzable (tipo 3, código 1, 2, 3, 9, 10 o 13). Según los estándares RFC, Nmap o Xmas Scan pueden interpretar el estado del puerto.

Como se puede entender de la lista anterior, el escaneo Xmas, al igual que los escaneos NULL y FIN , no puede distinguir entre puertos abiertos y filtrados.

Si el objetivo no rechaza expresamente la conexión y simplemente descarta el paquete sin responder, sin una respuesta de rechazo, el análisis de Navidad no puede estar seguro de si el puerto está abierto o filtrado.

Cuando no hay una respuesta aparente de un firewall, los puertos pueden definirse como abiertos|filtrados .

El usuario puede implementar indicadores invasivos para diferenciar entre puertos abiertos y filtrados, pero no tiene sentido combinarlos con un escaneo sigiloso como Xmas.

Nota: hoy, en la práctica, es probable que todos los objetivos se detecten como cerrados o filtrados por la técnica obsoleta de Navidad.

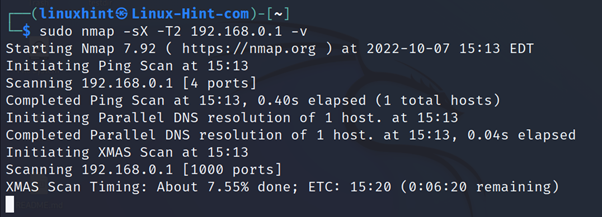

Ejecutar un escaneo de Navidad con Nmap

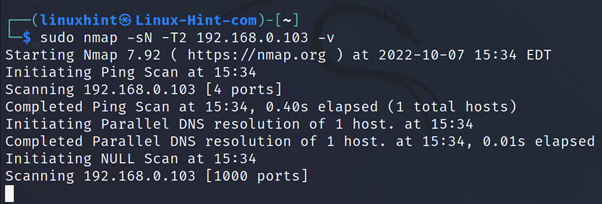

La sintaxis para ejecutar un escaneo de Navidad con Nmap es la siguiente, donde el indicador -sX indica a Nmap que inicie un escaneo de Navidad, -T controla la plantilla de tiempo (se explica a continuación) y -v indica la verbosidad.

El ejemplo práctico a continuación muestra un escaneo Xmas contra el enrutador 192.168.0.1 .

Las plantillas de tiempo (-T) definen el nivel de agresividad, que va desde los tipos de análisis más lentos hasta los más rápidos.

Plantillas de tiempo

MODELO

BANDERA

FUNCIONES

Paranoico

-T0

Extremadamente lento, útil para eludir IDS

Furtivo

-T1

Lento, también útil para eludir IDS (Sistemas de detección de intrusos)

Educado

-T2

Neutral

Normal

-T3

Modo por defecto

Agresivo

-T4

Exploración rápida

Loco

-T5

Más rápido

Escaneos NULL y FIN con Nmap

Los tipos de escaneo NULL y FIN aplican la misma técnica y también son útiles contra firewalls sin estado.

Mientras que el escaneo Xmas borra el indicador o bit SYN del paquete TCP y lo reemplaza con encabezados o indicadores FIN , PSH y URG , el escaneo NULL borra el bit o encabezado SYN sin reemplazarlo. Solo elimina el bit SYN (Bloqueado por firewalls) del paquete TCP.

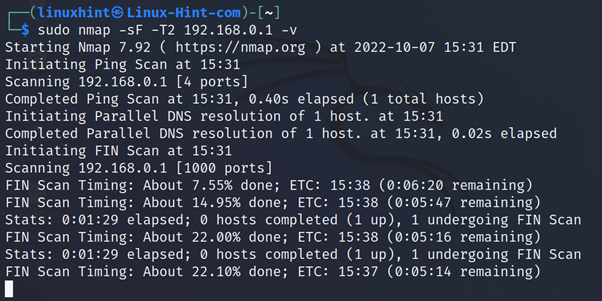

El escaneo FIN borra el encabezado SYN y usa uno FIN .

La siguiente sintaxis pertenece a un escaneo FIN especificado con el indicador -sF . Donde < Plantilla > debe ser reemplazado por uno de los niveles descritos en la tabla anterior y < Objetivo > por el objetivo real:

En el ejemplo práctico a continuación, el usuario inicia un escaneo FIN contra el host 192.168.0.1 :

En el siguiente ejemplo, el escaneo NULL se indica con el indicador -sN .

Todas estas técnicas explotaron la misma regla RFC para aprender un estado de puerto según la respuesta.

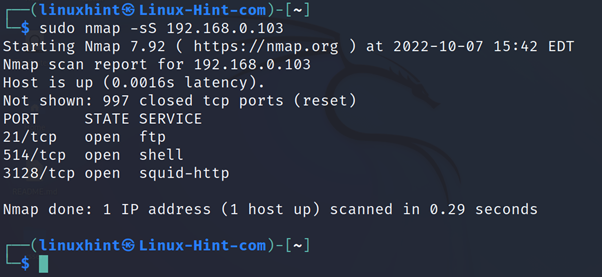

El escaneo sigiloso SYN

Otras técnicas de escaneo sigiloso, como los escaneos SYN, interrumpen la comunicación antes de que se establezca, evitando que los firewalls registren la interacción o reaccionen antes de un escaneo.

El escaneo SYN , otro método de escaneo sigiloso, se implementa con el indicador -sS , como se muestra a continuación:

Este tipo de escaneo se explica detalladamente en nuestro artículo Nmap Stealth Scan .

Bits FIN, PSH y URG

Los escaneos Xmas y FIN usan los siguientes bits:

- PSH: Los buffers TCP permiten la transferencia de datos cuando envías más de un segmento con el tamaño máximo. Si el búfer no está lleno, la bandera PSH (PUSH) le permite enviarlo de todos modos llenando el encabezado o instruyendo a TCP para que envíe paquetes. A través de este indicador, la aplicación que genera el tráfico informa que los datos deben enviarse de inmediato, y el destino es informado de que los datos deben enviarse de inmediato a la aplicación.

- URG: esta bandera informa que los segmentos específicos son urgentes y deben priorizarse. Cuando la bandera está habilitada, el receptor leerá un segmento de 16 bits en el encabezado. Este segmento indica los datos urgentes desde el primer byte. Actualmente, esta bandera está casi sin uso.

- FIN: Los paquetes RST se explicaron en el tutorial mencionado anteriormente ( Nmap Stealth Scan ). A diferencia de los paquetes RST, los paquetes FIN, en lugar de informar sobre la finalización de la conexión, lo solicitan al host que interactúa y esperan hasta obtener una confirmación para finalizar la conexión.

Reglas de Iptables contra los escaneos navideños

En la actualidad, todos los firewalls están protegidos contra escaneos Xmas, NULL y FIN. Pero las reglas de firewall contra dicha actividad son útiles para comprender cómo los firewalls abordan los paquetes.

iptables -A INPUT -p tcp –tcp-flags ALL ALL -j DROP

iptables -A INPUT -p tcp – -tcp-flags TODO NINGUNO -j DROP

iptables -A INPUT -p tcp –tcp-flags SYN,RST SYN,RST -j DROP

Conclusión

Si bien el escaneo Xmas no es nuevo y la mayoría de los sistemas de defensa son capaces de detectarlo, convirtiéndose en una técnica obsoleta contra objetivos bien protegidos, es una excelente manera de introducir segmentos TCP poco comunes como PSH y URG y comprender la forma en que Nmap analiza los paquetes para obtener conclusiones sobre los objetivos.

Más que un método de ataque, este escaneo es útil para probar su firewall o sistema de detección de intrusos. Las reglas de iptables mencionadas anteriormente deberían ser suficientes para detener tales ataques desde hosts remotos. Este escaneo es muy similar a los escaneos NULL y FIN tanto en la forma en que funcionan como en la baja efectividad contra objetivos protegidos.

Como puede ver, cualquier usuario puede iniciar los escaneos de Navidad independientemente del nivel de conocimiento. Comprenderlos es bastante fácil para cualquier persona que se haya iniciado en la creación de redes. Sin embargo, es probable que falle como cualquier exploit para cualquier agujero de seguridad antiguo.

Espero que haya encontrado útil este artículo para comprender los escaneos de Navidad con Nmap. Siga las sugerencias de Linux para obtener más consejos y actualizaciones sobre Linux, redes y seguridad.