Se pueden esperar malwares y errores mientras se trabaja en un sistema, si es un usuario de Linux, entonces el malware más popular que encuentra el usuario es Fork Bomb. Fork Bomb sabotea los recursos del sistema al generar tareas repetitivas que eventualmente hacen que el sistema se bloquee. Si usted es un usuario del sistema operativo Linux o Unix y no está al tanto de la bomba Fork o está buscando una salida para evitar dicho ataque de virus, lea esta guía:

¿Qué es Fork Bomb?

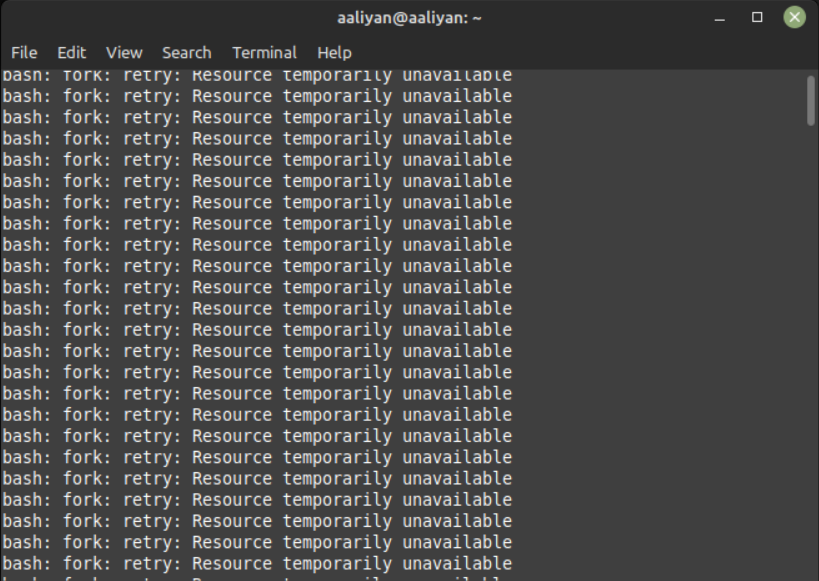

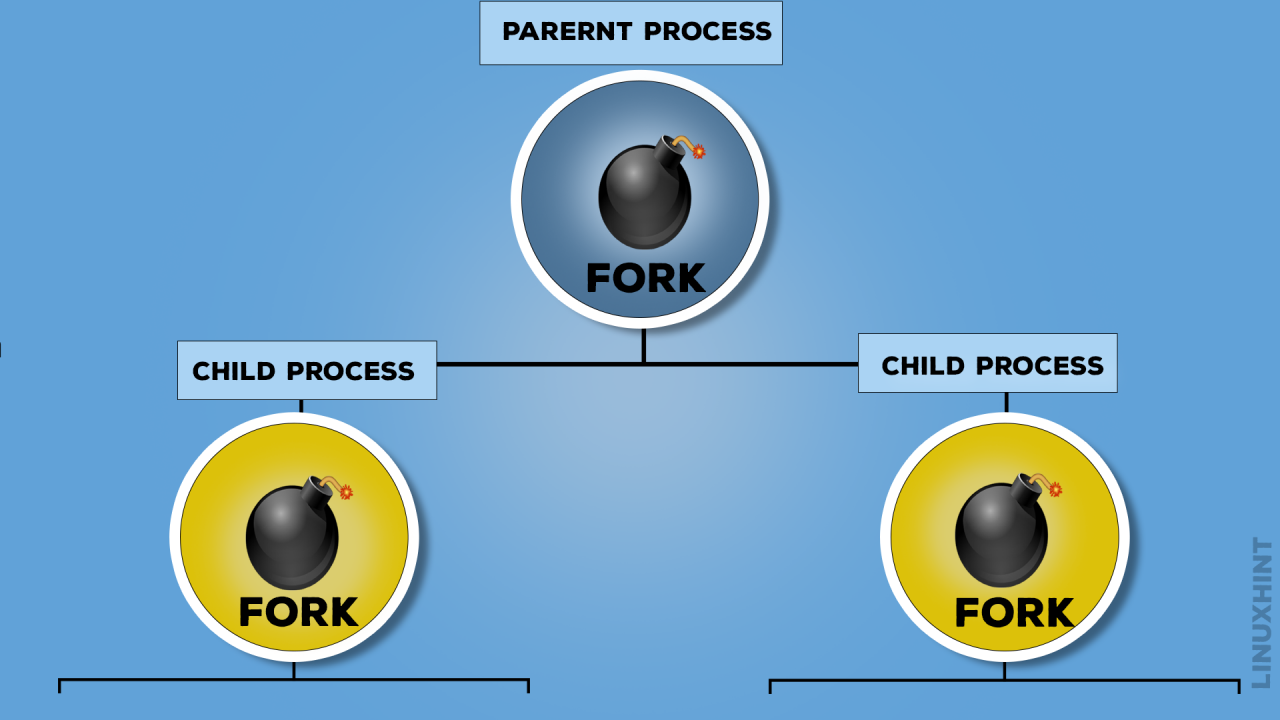

Para evitar que su sistema Linux sufra ataques específicos de virus o malware, es imperativo saber cómo se genera ese virus y cómo afecta al sistema. Los piratas informáticos utilizan Fork Bomb, también conocido como Rabbit Virus , para detener el funcionamiento del sistema mediante la creación de una cadena infinita de tareas. Estas tareas comienzan a ejecutarse en segundo plano y continúan generándose hasta que se agotan todos los recursos del sistema, lo que hace que el sistema se detenga; en otras palabras, se puede denominar ataque de denegación de servicio (DoS) .

Formación de bomba de horquilla

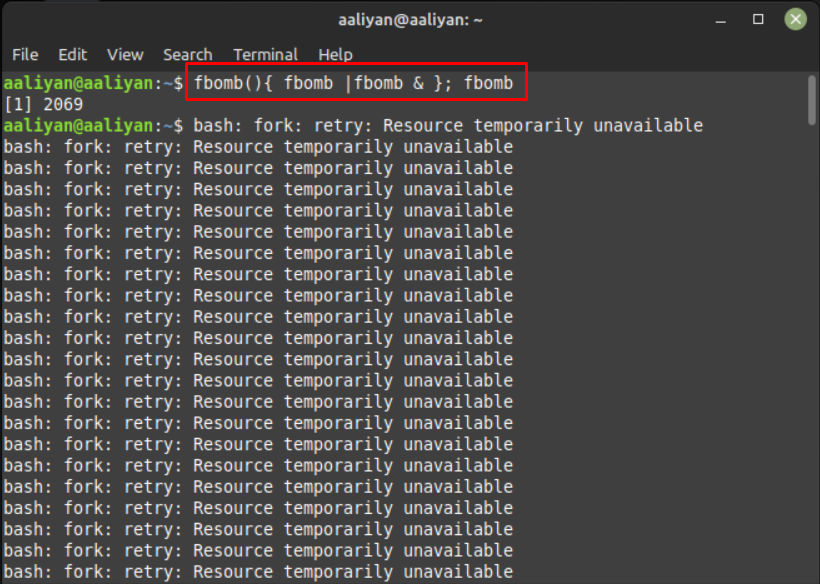

La formación de Fork Bomb se menciona a continuación:

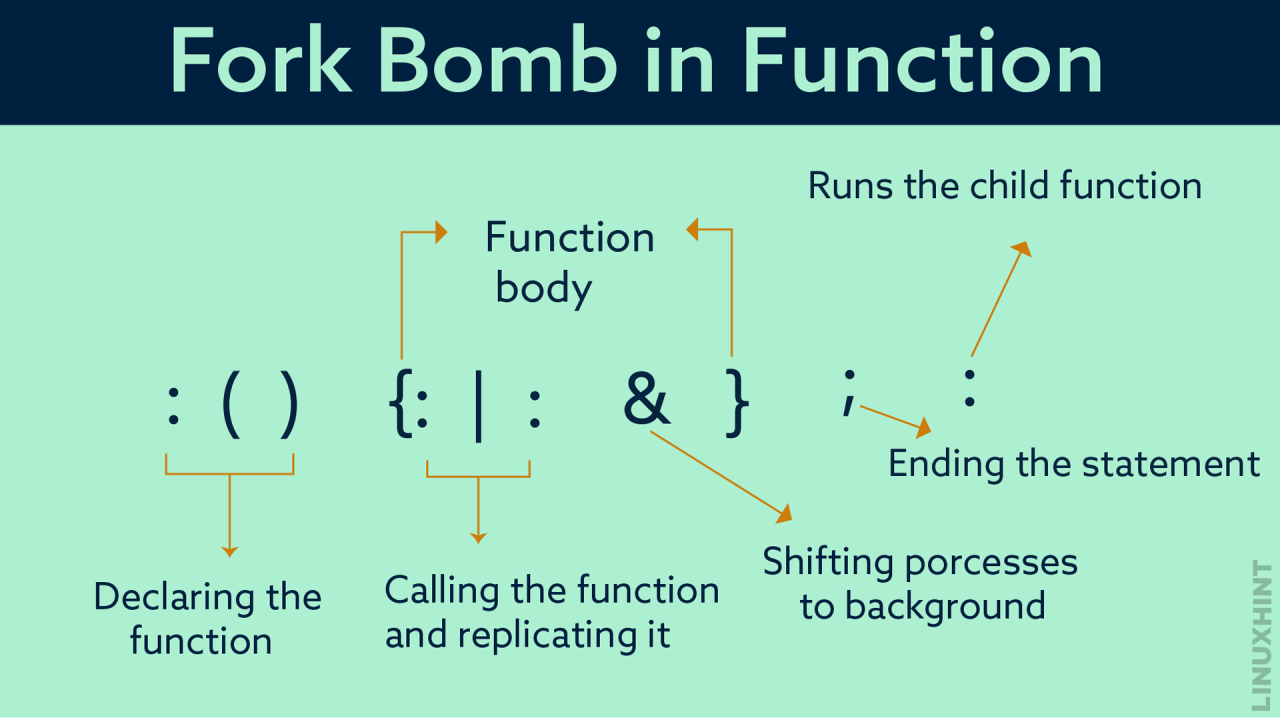

Para comprender la creación de Fork Bomb y su funcionamiento, consulte la siguiente sintaxis:

- :() se usa para declarar una función y está representado por : función

- {} es el cuerpo de la función que contiene comandos para bloquear el sistema

- :|: comienza la replicación de la función, aquí primero: se llama a la función y luego | replica la función :

- & Moverá toda la función al fondo para evitar la eliminación de cualquier proceso secundario

- ; separa los procesos secundarios y finaliza la instrucción

- : Ejecuta la función creada

Cómo prevenir y reparar la bomba de horquilla

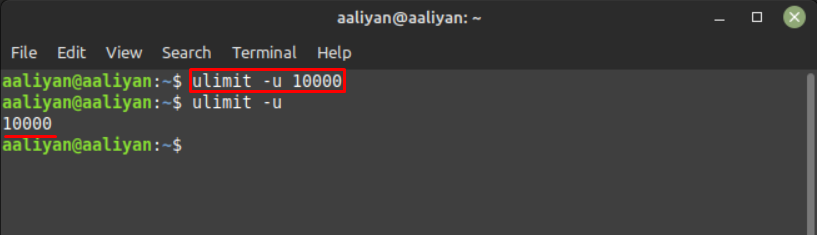

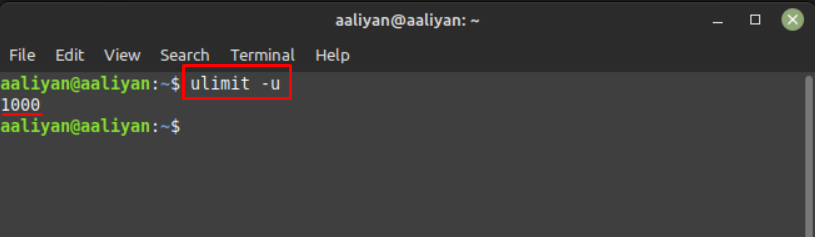

La solución potencial para prevenir Fork Bomb es limitar la cantidad de procesos que se pueden realizar en el sistema Linux y ver cuál es el límite predeterminado en el uso de programas:

Luego agregue el límite de los programas usando la sintaxis:

Por ejemplo, si desea limitar el número de procesos a 10000, utilice:

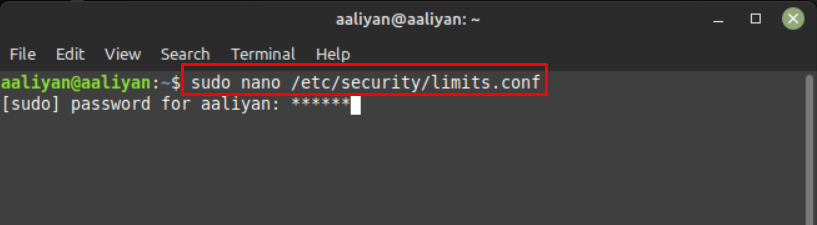

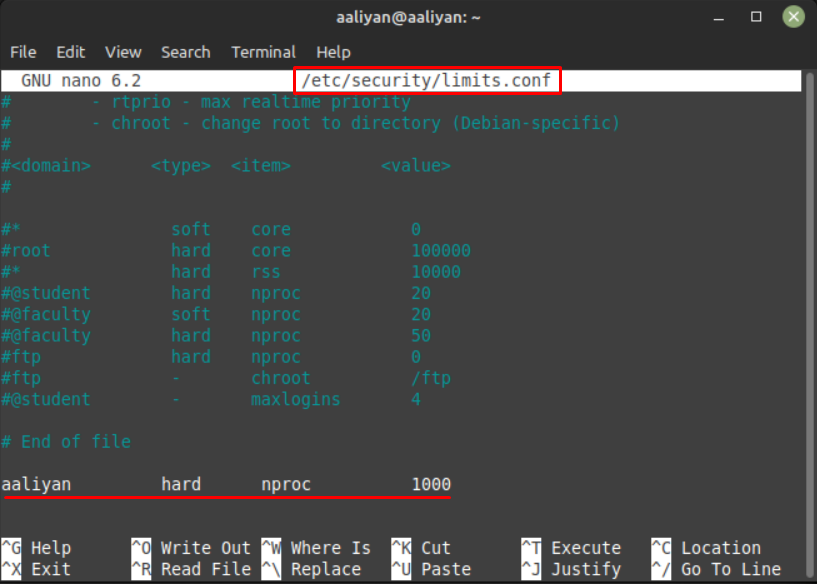

Si desea limitar la cantidad de procesos para un usuario específico, abra el archivo de configuración usando:

A continuación, agregue la cantidad de programas en segundo plano para cualquier usuario utilizando la siguiente sintaxis:

Por ejemplo, si quiero agregar un límite de 500 para cualquier usuario específico, entonces:

A continuación, guarde el archivo y reinicie el sistema para aplicar los cambios:

Entonces, así es como se puede evitar que el sistema Liunx sufra un ataque de denegación de servicio (DoS), en caso de que su sistema Linux sea atacado por Fork Bomb, simplemente reinícielo para que vuelva a la normalidad.

Conclusión

Fork Bomb es un ataque de denegación de servicio (DOS) que crea una cadena de tareas repetitivas para consumir todos los recursos del sistema y continúa generando tareas hasta que el sistema falla. La mejor manera de prevenir tales ataques de malware es limitar la cantidad de procesos en segundo plano, ya que detendrá la generación de tareas repetitivas y evitará que el sistema se bloquee.